前言

俩个多月没写博客了 🥲,不能再堕落了,本文与 ChatGPT 共创完成。

2026 年 1 月底,国产私有云系统 飞牛 fnOS 被曝出 高危路径穿越漏洞:攻击者可以构造特定请求,在公网条件下访问 NAS 上的任意系统文件和用户存储数据。这不仅可能导致隐私泄露,还被证实有设备被植入恶意程序甚至成为僵尸网络节点的风险。官方已先后推送多个补丁版本以修复问题,并建议用户尽快升级与加固访问策略。

曾经我以为,只要开启了 HTTPS、强密码,甚至加上双因素认证就足以抵御绝大多数提权攻击;可现实狠狠地打了我的脸。即便是 HTTPS 和强认证机制,也难以抵挡某些底层漏洞被利用后带来的安全风险。尤其是在个人服务暴露于公网的情况下,单纯依赖传统认证远远不够。

正好之前用过一个挺好用的工具:mkcert。这次结合飞牛安全事件,决定认真写一篇 如何使用 mTLS(双向 TLS)来为家里的私有云、NAS 或非公开 Web 服务构建一层更强认证防护的实战指南,从概念、设计到落地实践一步步走通。

准备工作

🤔 有一台电脑应该差不多了

📌 什么是 mTLS(双向 TLS)?为什么比 HTTPS 更安全?

mTLS(Mutual TLS) 是 TLS 协议的一种扩展,它要求客户端和服务器都必须出示并验证对方的证书,从而确认通信双方的身份。传统的一般 HTTPS/TLS 只验证服务器身份,而 mTLS 在此基础上增加了对客户端身份的验证。

普通 TLS(HTTPS)

客户端访问服务器时,服务器会出示证书供客户端验证,确认这是一个合法的服务器。客户端验证成功后建立加密连接。客户端身份(比如浏览器、API 客户端)不参与 TLS 层验证,需要在应用层用账号密码、Token 等方式验证。

mTLS(双向认证)

在握手过程中,服务器出示证书并被客户端验证后,服务器还会向客户端索要客户端证书。客户端必须提供由双方信任的 CA 签发的证书供服务器验证。成功后双方才能建立安全通道。

🧱 mTLS 如何为“非公开站点”加一道身份防线?

对于不希望暴露给任意公网访问者的家用服务、NAS 或后台管理界面,仅靠端口限制 + HTTPS 并不足以确保安全。mTLS 提供了两个重要能力:

访问只能来自受信任设备

只有持有由你信任的 CA 签发的客户端证书的设备,才能完成握手并访问服务,从协议层阻断了无证访问尝试。

与常规认证机制的结合更牢固

mTLS 可以和应用层进一步认证结合(例如用户登录),但它本身就是一层在网络边界之前的强验证屏障,使得在应用层认证前就先阻止非法连接尝试。

🧠 与飞牛漏洞事件的关系分析

飞牛 NAS 安全事件暴露了私有云在暴露给公网时可能遭受的攻击风险。即便开启 HTTPS 与强口令,漏洞导致的路径穿越使攻击者能够访问未预期的文件。如果此类服务背后又没有强制验证客户端身份,那么即便是 HTTPS 加密的接口也可能被滥用访问敏感路径。

mTLS 提供的是前置的协议级身份验证屏障:在任何应用请求到达服务本身之前,服务器就已经确认了这个客户端是受信任的设备,从而减轻漏洞被利用的风险(虽然不能代替修复漏洞,但能大幅减少被滥用的可能性)。

⚙️ 实战:为家用云/非公开站点配置 mTLS

在这一节,我们将通过真实命令一步一步生成自签名 CA、服务器证书和客户端证书,并展示如何在 Caddy 中配置 双向 TLS(mTLS)。

说明:mkcert 是一个方便的证书生成工具,它可以自动生成并安装受信任的本地 CA,然后基于这个 CA 生成 TLS 证书。它的目标是让开发和内网环境的 HTTPS 配置变得非常简单。🔐 生成自签 CA、服务器证书和客户端证书

1. 安装 mkcert

macOS

在 macOS 上,使用 Homebrew。

brew install mkcert

brew install nss # 若使用 FirefoxLinux

使用 预编译的二进制文件。

curl -JLO "https://dl.filippo.io/mkcert/latest?for=linux/amd64"

chmod +x mkcert-v*-linux-amd64

sudo cp mkcert-v*-linux-amd64 /usr/local/bin/mkcertWindows

在 Windows 系统上,使用 Chocolatey。

choco install mkcert或者使用 Scoop

scoop bucket add extras

scoop install mkcert或者使用 预构建的二进制文件。

2. 安装本地根 CA 到系统根证书信任池

警告 :mkcert 自动生成的

rootCA-key.pem文件赋予了攻击者完全拦截来自您计算机的安全请求的权限。请勿共享此文件。

mkcert -install这一步将生成一个本地的根 CA,并将它安装到当前机器的信任存储里。之后由它签发的证书将被系统和大多数浏览器信任。

找到生成的路径:

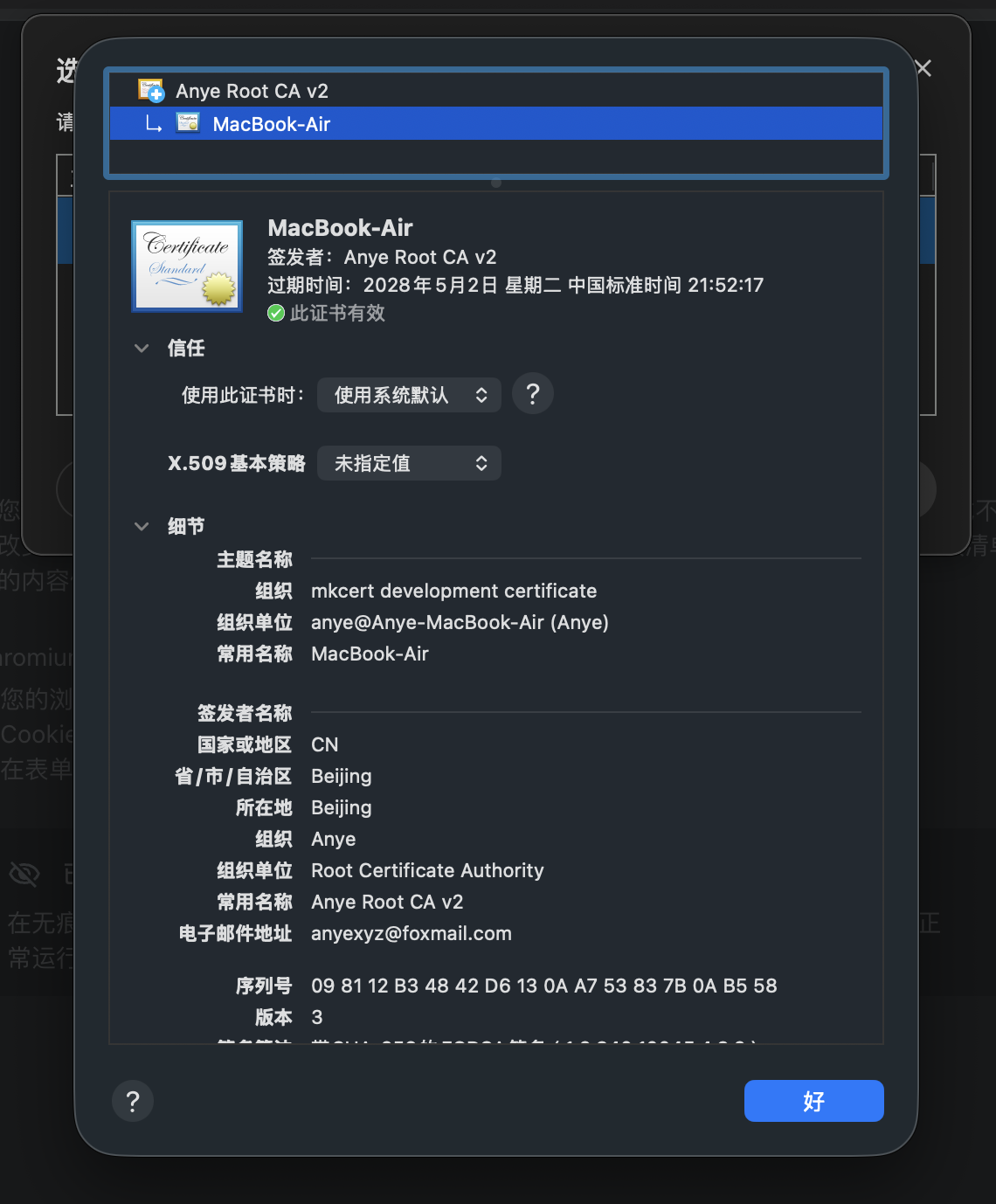

mkcert -CAROOT进入列出的 mkcert 存储 CA 证书的路径,复制出其中的 rootCA.pem 备用。

3. 生成带 EC256 密钥的证书

生成使用 ECDSA (EC256) 的证书,因为它在现代平台上有更好的性能和较高安全性。mkcert 支持通过 -ecdsa 参数生成 ECDSA 类型的证书。

3.1 生成服务器证书

# 生成 EC256 类型的服务器证书

mkcert -ecdsa example.local "*.example.local"上面的命令会在当前目录生成:

example.local+*.pem(证书文件)example.local+*-key.pem(私钥)

其中 *.example.local 允许泛域名匹配。

3.2 生成客户端证书

客户端证书同样需要使用 ECDSA,并且我们需要它具备客户端认证用途。

# 生成 PKCS#12 客户端证书

mkcert -pkcs12 -ecdsa -client Anye-MacBook-Air会得到:

Anye-MacBook-Air-client.p12(包含了 客户端证书 + 私钥 的 PKCS#12)

4.在 Caddy 中启用 mTLS

我们将用 Caddy 作为反向代理来托管私有的服务,此处以飞牛 OS 为例,并启用 mTLS 认证。Caddy 的配置文件叫 Caddyfile。

example.local {

tls {

# 指向服务器证书和私钥

certificate example.local+*.pem

key example.local+*-key.pem

# 客户端认证设置

client_auth {

# 要求客户端必须有证书

mode require_and_verify

# 受信任的 CA,用于验证客户端证书是否由我们自己签发

trust_pool_file /path/to/rootCA.pem

}

}

# 反向代理飞牛

reverse_proxy * http://fnOS-host:5666

}关键部分解释:

certificate和key是你用mkcert生成的服务器证书和私钥。client_auth是启用 mTLS 的配置:mode require_and_verify表明必须提供客户端证书且要通过验证。trust_pool_file指向我们生成的根 CA(通过mkcert -CAROOT能找到)。这能让 Caddy 验证连接过来的客户端证书是否是由这个 CA 签发的。

这样 Caddy 在 TLS 握手阶段不仅验证服务器身份,还会验证客户端证书。未提供或证书不合法的客户端将被直接拒绝连接。

5. 分发和安装客户端证书

客户端设备需要:

导入根 CA 证书(

rootCA.pem),确保客户端信任你的 CA。安装对应的客户端证书和私钥。

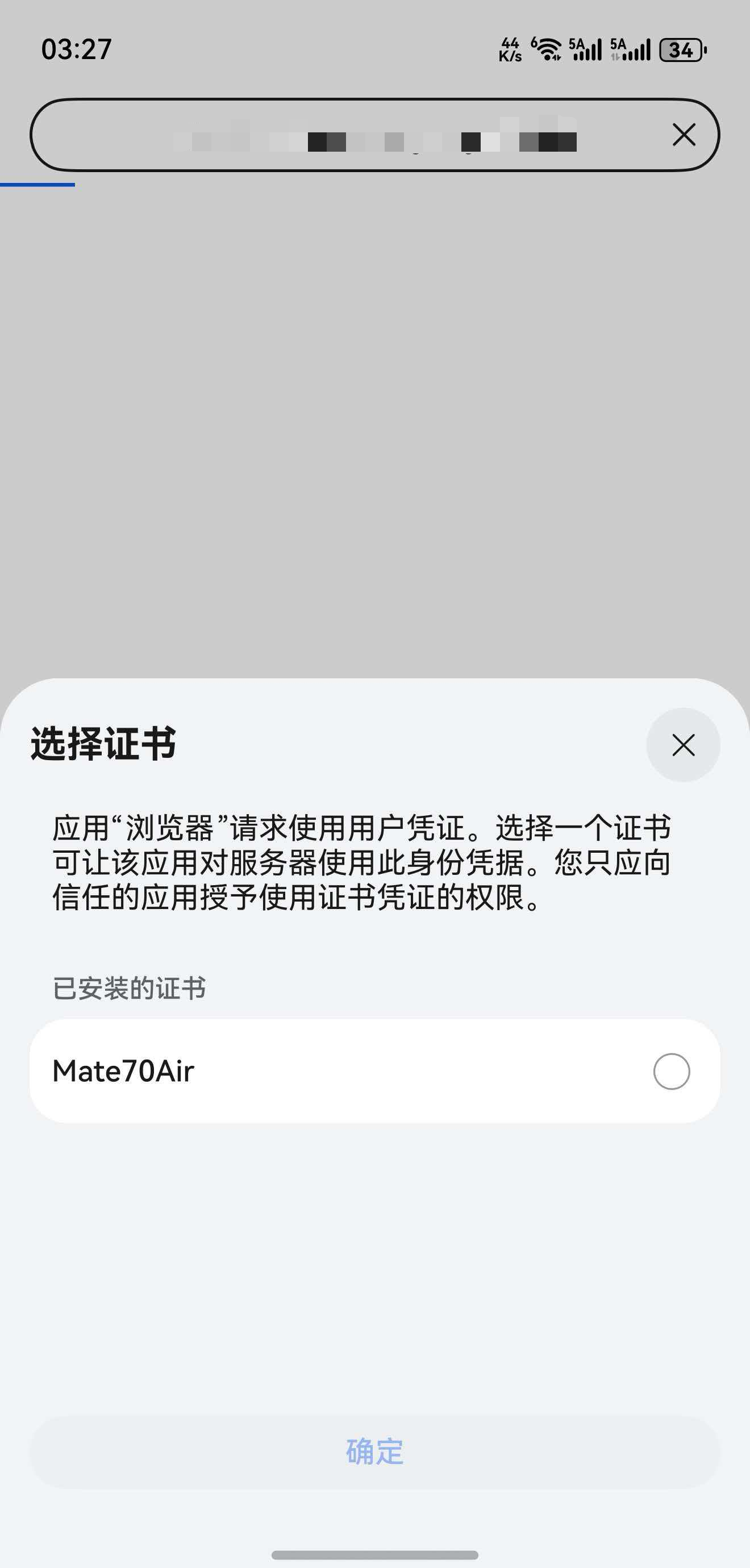

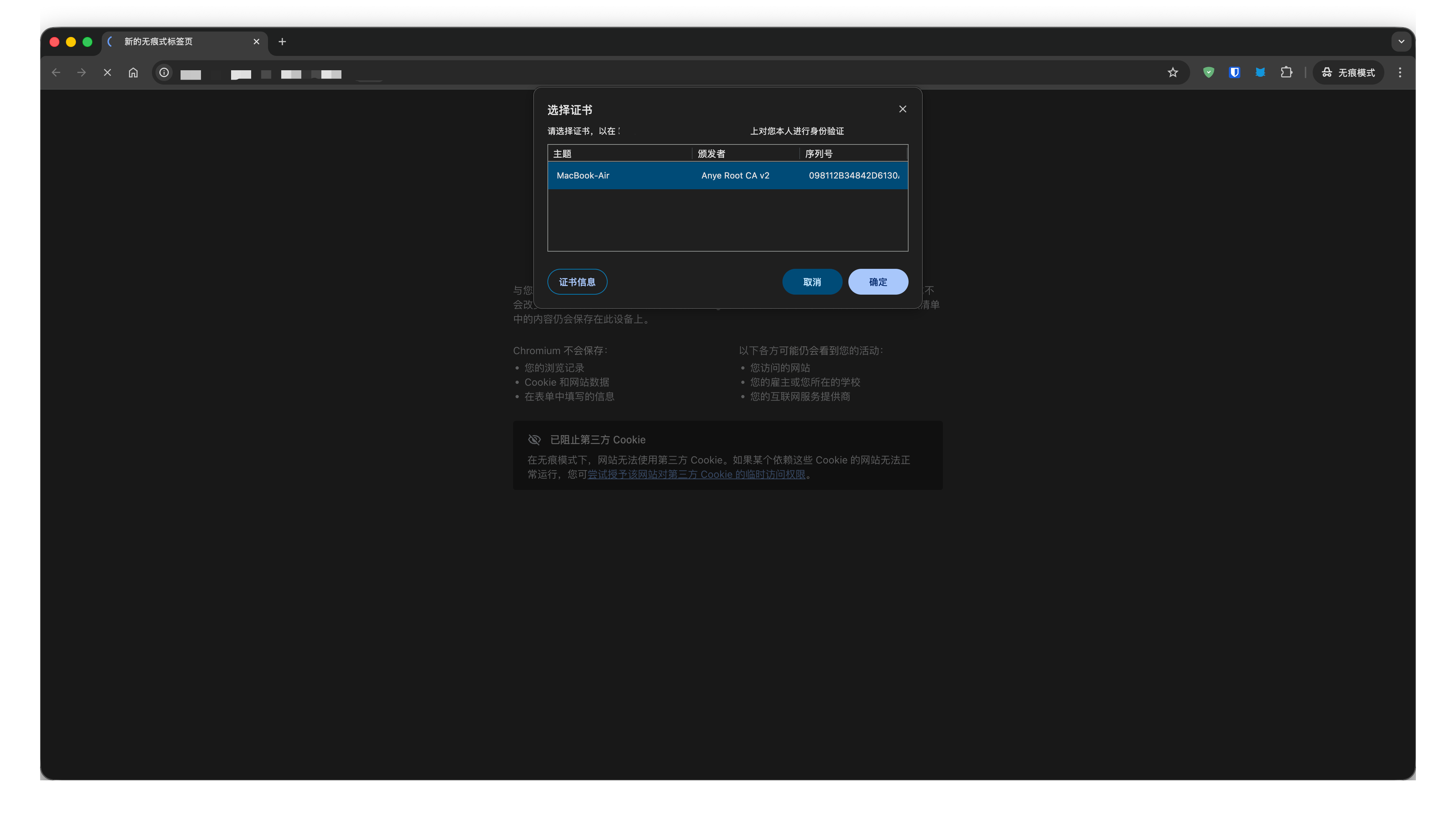

不同设备/浏览器有不同方式安装证书,例如:

在 macOS 上通过 “钥匙串访问” 安装并设为信任

在 Windows 上导入到 “受信任的根证书颁发机构”

在某些浏览器(如 Firefox)上需要单独设置信任

⚠️ 注意:不要泄露你的根 CA 私钥,否则会让整个认证体系失效。

6. 实验测试

在启用 mTLS 后:

正常安装了客户端证书的设备可以成功访问

https://example.local。

未安装证书或证书不受信任的设备在尝试握手时就会失败 —— 连接根本建立不了。

结语:零信任时代的边界在哪里?

启用 mTLS 为家用云和非公开服务加上了一道坚实的协议级屏障,但这只是零信任理念在网络边界上的一次落地尝试。零信任不是“万能钥匙”,而是一种思维方式——不再默认信任网络中的任何节点,每一次访问都必须验证身份。

对于个人或小型环境而言,mTLS 能有效阻止未经授权的设备访问,即便存在软件漏洞,也能在握手阶段拒绝绝大多数非法尝试。然而,零信任的边界远不止协议验证,它还包括应用层身份、最小权限策略、日志审计与及时补丁更新。也就是说,安全永远是多层次、动态迭代的工程:一层保护挡不住所有风险,但多层联动才能让系统真正更难被攻破。

在零信任时代,边界不再是单纯的网络边界,而是每一次连接、每一次请求的验证点。把握好这些边界,我们才能在享受私有云便利的同时,把风险控制到可接受范围之内。